Microsoft sta mettendo in guardia i suoi utenti sul malware presente sul generatore di criptovalute LemonDuck che interessa sia a sistemi Windows che sistemi Linux: quest’ultimo si sta diffondendo tramite e-mail di phishing, exploit, dispositivi USB, e attacchi forzati suoi vari sistemi così come gli attacchi di targeting critico sulle vulnerabilità di Exchange Server scoperte nel mese di marzo.

Il gruppo è stato sorpreso ad usare bug ed errori di sistema di Exchange per estrarre criptovalute nel mese di maggio, due anni dopo la sua prima comparsa. In particolare, il gruppo dietro LemonDuck sta approfittando di bug di sicurezza di alto profilo sfruttando le vulnerabilità più vecchie durante i periodi in cui i team di sicurezza sono focalizzati sulla correzione di difetti critici e sulla rimozione dei malware dei rivali.

“[LemonDuck] continua ad usare vecchie vulnerabilità, il che va avantaggio degli aggressori giacché il focus principale si sposta sul patchare una vulnerabilità conosciuta piuttosto che investigare a fondo su nuovi problemi” ha dichiarato il Defender Threat Intelligence Team di Microsoft 365.

“Come ben noto, LemonDuck rimuove gli altri aggressori da un dispositivo compresso liberandosi degli altri malware e prevenendo nuove infezioni semplicemente patchando le stesse vulnerabilità che sono state utilizzate per ottenere l’accesso.”

I ricercatori malware di Cisco hanno indagato anche le attività di scambio del gruppo. Hanno scoperto che LemonDuck stava usando strumenti automatizzati per eseguire la scansione, rilevare e sfruttare i server prima di caricare diversi file tra i quali il kit di pen-testing Cobalt Strike, permettendo ai malware d installare moduli aggiuntivi.

Secondo Microsoft, LemonDuck inizialmente ha colpito pesantemente la Cina, ma ora si è espanso anche negli Stati Uniti, Russia, Germania, Regno Unito, India, Corea, Canada, Francia e Vietnam. Si concentra sui settori manifatturiero e IoT.

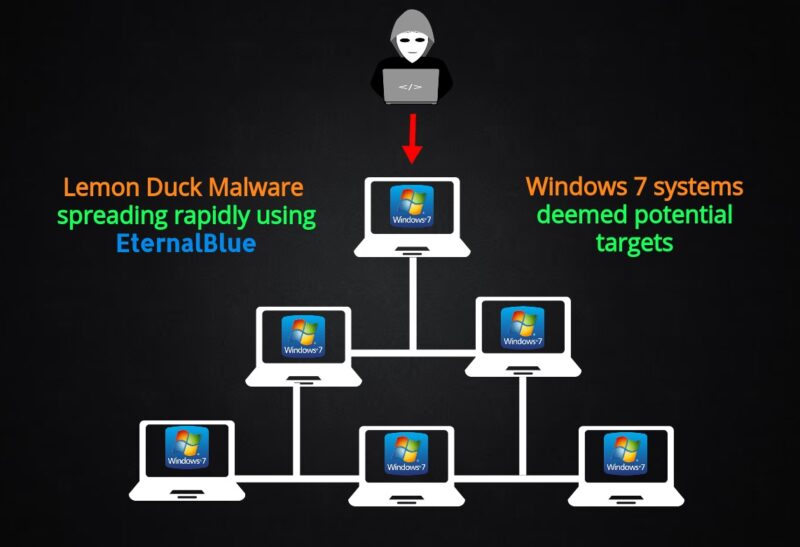

Quest’anno, il gruppo ha intensificato anche l’hacking manuale dopo una violazione iniziale. Il gruppo è molto selettivo con i suoi obiettivi. Ha anche creato attività automatizzate per sfruttare l’exploit Eternal Blue SMB dalla NSA che è stato utilizzato nel 2017 per l’attacco ransomware di Wanncry.

Microsoft dichiara che “una volta all’interno di un sistema dotato di mailbox Outlook, come parte del suo normale comportamento LemonDuck tenta di eseguire uno script che utilizza le credenziali presenti sul dispositivo. Lo script dà input alla casella di posta per inviare copie di un messaggio di phishing attraverso l’utilizzo di messaggi preimpostati e allegati a tutti i contatti.”

Fonte

Leggi anche: