App compromesse attraverso una bundled OpenSSL library – 6.000 le app ancora infette.

Trend Microavverte che le app mobili sono state colpite direttamente dalla vulnerabilità Heartbleed. Fino a qualche giorno fa si riteneva che le app potessero essere colpite solo attraverso la connessione ai server infetti. Oggi i laboratori Trend Micro rivelano che la versione Android 4.1.1 è stata invece colpita direttamente. Per i dispositivi che utilizzano questo sistema operativo, tutte le app installate con OpenSSL, che viene utilizzato per stabilire le connessioni SSL/TLS, sono possibilmente infette e possono essere compromesse per ottenere informazioni sensibili dei proprietari all’interno del device.

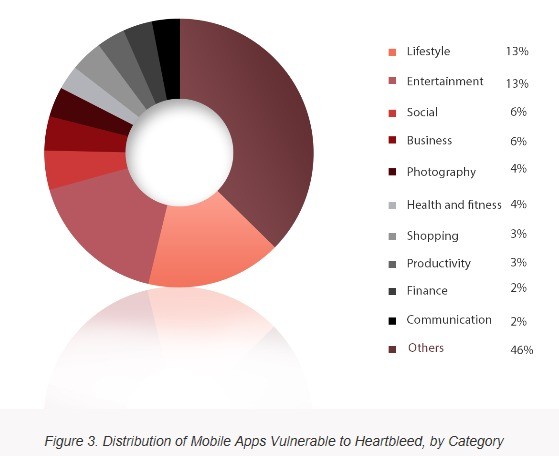

In ogni caso, anche se il dispositivo non utilizza il sistema operativo compromesso, rimane il problema delle app. In Google Play sono 273 le app collegate alle libreria OpenSSL colpita, il che vuol dire che quelle app possono essere compromesse in qualsiasi dispositivo. E vulnerabilità sono state trovate anche nelle versioni più vecchie delle app Google.

Aggiornamento app connesse ai server colpiti da Heartbleed.

A oggi i laboratori Trend Micro hanno trovato oltre 7.000 app connesse ai server colpiti da Heartbleed. Sono 6.000 invece le app ancora infette.

Trend Micro ha avvisato Google e creato anche il “Trend Micro OpenSSL Heartbleed Scanner” per Chrome, per verificare quali URLs possano essere compromessi.

Per saperne di più: http://blog.trendmicro.com/trendlabs-security-intelligence/bundled-openssl-library-also-makes-apps-and-android-411-vulnerable-to-heartbleed/