Il consorzio promotore dello standard USB 3.0 ieri ha annunciato le specifiche per l’autenticazione dell’USB Type-C, definendo una modalità di autenticazione basata sulla crittografia per i caricabatterie ed i dispositivi USB Type-C. Usando questo protocollo, i sistemi host possono confermare l’autenticità di un dispositivo o di un caricabatterie USB, inclusi determinati aspetti del prodotto come descrittori/funzionalità e lo stato della certificazione. Tutto ciò avviene non appena il dispositivo viene connesso col cavo, prima che il trasferimento di dati o che la carica avvenga.

L’autenticazione USB Type-C protegge i dispositivi da caricabatterie USB scadenti e dal rischio di hardware pericoloso o software che può essere introdotto in dispositivi USB per compromettere la sicurezza della connessione tra dispositivi.

Sarà quindi possibile impedire la carica del dispositivo da fonti non certificate e quindi potenzialmente dannose, così come sarà ad esempio possibile, in ambito aziendale, impostare una policy sui PC per consentire di collegare solamente dispositivi di storage verificati.

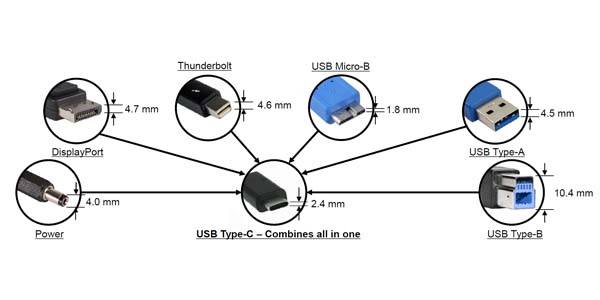

USB è ben diffuso ed è la scelta preferita per connettere e caricare dispositivi. Per supportare il crescente ecosistema USB Type-C abbiamo creato una soluzione per estendere l’integrità dell’interfaccia USB. Il nuovo protocollo di autenticazione USB Type-C fornisce ai produttori gli strumenti adeguati per difendersi dai cavi USB scadenti, dispositivi e caricatori USB non certificati. USB-IF (USB Implementers Forum, ndr.) è decisa nella missione di affermare USB Type-C come il singolo cavo del futuro. L’autenticazione USB Type-C è un contributo importante per far cresce un florido ecosistema di dispositivi certificati ed interoperabili.

Le caratteristiche principali dell’autenticazione USB Type-C includono:

- Un protocollo standard per autenticare caricatori, dispositivi, cavi e fonti di alimentazione USB-Type C;

- Supporto per l’autenticazione attraverso il canale per la comunicazione dei dati o tramite quello per l’alimentazione;

- I prodotti che utilizzano il protocollo di autenticazione hanno il controllo sulle policy da implementare e rafforzare;

- Si basa su una sicurezza a 128-bit per tutti i metodi crittografici;

- Le specifiche si basano su metodi crittografici esistenti ed accettati internazionalmente come formati dei certificati, firme digitali, hash e generazione di numeri casuali.